Utilizando o TCPDump para Monitorar a Rede Wi-Fi: Uma Janela para o Tráfego Sem Fio

Desvendando os Segredos dos Pacotes no Ar

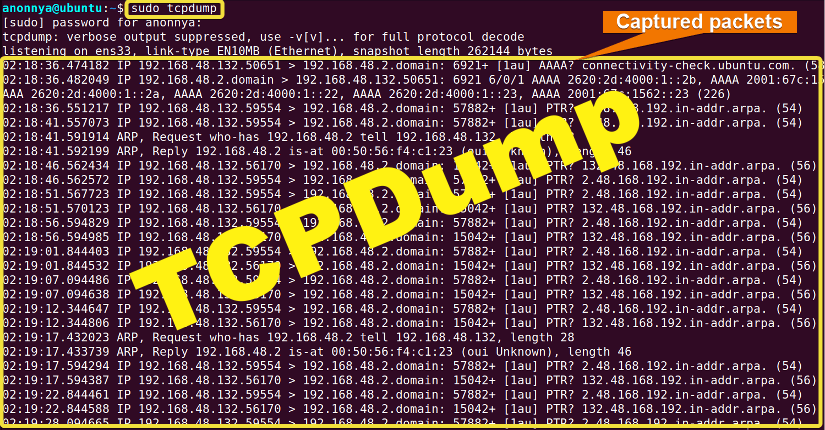

Para profissionais de rede, a capacidade de inspecionar o tráfego que flui através de uma rede é fundamental para diagnóstico de problemas, análise de segurança e otimização de desempenho. Em redes cabeadas, ferramentas como o Wireshark são amplamente utilizadas. No entanto, em redes Wi-Fi e WLAN, a captura de pacotes apresenta desafios únicos devido à natureza do meio sem fio e aos mecanismos de criptografia. É aqui que o TCPDump, uma poderosa ferramenta de linha de comando, se torna indispensável. Embora o TCPDump seja mais conhecido por sua aplicação em redes cabeadas, ele pode ser adaptado para monitorar o tráfego Wi-Fi, oferecendo uma janela detalhada para os segredos dos pacotes que viajam pelo ar. Este artigo explora como utilizar o TCPDump para capturar e analisar o tráfego em redes Wi-Fi, suas capacidades e limitações.

Quer saber mais, clique na imagem abaixo e faça download de um Manual de Dicas mais completo.

O Que é TCPDump?

TCPDump é um analisador de pacotes de rede de linha de comando que permite ao usuário interceptar e exibir pacotes TCP/IP e outros pacotes sendo transmitidos ou recebidos por uma rede à qual o computador está conectado. Ele é amplamente utilizado para depuração de rede, análise de segurança e monitoramento de tráfego. Sua flexibilidade e poder vêm da capacidade de aplicar filtros complexos para capturar apenas o tráfego de interesse.

TCPDump em Redes Wi-Fi: Desafios e Modos de Operação

Capturar tráfego Wi-Fi com TCPDump é mais complexo do que em redes cabeadas devido a dois fatores principais:

- Criptografia: A maioria das redes Wi-Fi modernas utiliza criptografia (WPA2/WPA3), o que significa que o conteúdo dos pacotes é ilegível sem a chave de criptografia.

- Modo Monitor: Para capturar todos os pacotes Wi-Fi no ar (não apenas os destinados ao seu dispositivo), a interface de rede sem fio precisa estar no modo monitor. Neste modo, a placa de rede atua como um receptor passivo, capturando todos os frames de RF que consegue “ouvir”, independentemente de serem destinados a ela.

Pré-requisitos para Captura Wi-Fi com TCPDump

Para usar o TCPDump para monitorar o tráfego Wi-Fi, você precisará de:

- Placa de Rede Wi-Fi Compatível: Nem todas as placas de rede Wi-Fi suportam o modo monitor. Placas com chipsets como Atheros, Ralink ou Intel (em alguns casos) são geralmente mais compatíveis.

- Drivers Adequados: Certifique-se de que os drivers da sua placa de rede suportam o modo monitor.

- Ferramentas de Gerenciamento de Modo Monitor: Ferramentas como airmon-ng (parte do pacote Aircrack-ng) ou iw são usadas para colocar a interface Wi-Fi em modo monitor e gerenciar canais.

Passos para Capturar Tráfego Wi-Fi com TCPDump

1. IDENTIFICAR A INTERFACE Wi-Fi

Primeiro, identifique o nome da sua interface de rede sem fio. Você pode usar ip a ou ifconfig (em sistemas mais antigos):

ip a

Você verá algo como wlan0 ou wlp2s0.

2. COLOCAR A INTERFACE EM MODO MONIOTR

Use airmon-ng ou iw para colocar a interface em modo monitor. airmon-ng é mais simples para iniciantes:

sudo airmon-ng check kill # Mata processos que podem interferir

sudo airmon-ng start wlan0 # Substitua wlan0 pelo nome da sua interface

Isso geralmente criará uma nova interface virtual no modo monitor, como wlan0mon ou mon0. Anote o nome da nova interface.

Para parar o modo monitor:

sudo airmon-ng stop wlan0mon # Substitua wlan0mon pelo nome da interface monitor

sudo systemctl start NetworkManager # Reinicia o NetworkManager se você o parou

3. CAPTURAR TRÁFEGO COM TCPDump

Agora você pode usar o TCPDump na interface em modo monitor. Aqui estão alguns exemplos de comandos:

- Capturar todo o tráfego e exibir na tela:

sudo tcpdump -i wlan0mon

- Capturar tráfego e salvar em um arquivo .pcap (para análise posterior com Wireshark):

sudo tcpdump -i wlan0mon -w wifi_capture.pcap

- Capturar tráfego em um canal específico (útil para focar em uma rede específica):

- Primeiro, defina o canal da interface monitor:

sudo iw dev wlan0mon set channel 6 # Define o canal para 6

- Depois, capture com TCPDump:

sudo tcpdump -i wlan0mon -w wifi_channel6.pcap

- Capturar apenas pacotes de beacon de um SSID específico:

sudo tcpdump -i wlan0mon -e -s 256 type management subtype beacon and ‘wlan[24:4] = 0x00000000’ # Substitua 0x00000000 pelo hash do SSID

- Nota: Capturar SSIDs específicos diretamente com TCPDump pode ser complexo devido à forma como os SSIDs são anunciados nos beacons. É geralmente mais fácil capturar tudo e filtrar no Wireshark. [3]

- Capturar tráfego de um endereço MAC específico:

sudo tcpdump -i wlan0mon ether host AA:BB:CC:DD:EE:FF

- Capturar tráfego de um AP específico (BSSID):

sudo tcpdump -i wlan0mon ether host 00:11:22:33:44:55

4. ANÁLISE DE PACOTES CRIPTOGRAFADOS

Se você capturar tráfego de uma rede WPA2/WPA3, os dados serão criptografados. Para descriptografá-los no Wireshark, você precisará da chave PSK (Pre-Shared Key) ou das credenciais de autenticação (para WPA2-Enterprise) e de pelo menos o handshake de 4 vias (four-way handshake) da conexão do cliente.

O Wireshark permite configurar chaves de descriptografia .

Limitações e Considerações

- Criptografia: Como mencionado, o TCPDump por si só não descriptografa o tráfego. Você precisará de ferramentas como o Wireshark para isso, e a chave de criptografia.

- Overhead: Capturar todo o tráfego em modo monitor pode gerar um grande volume de dados, especialmente em ambientes movimentados. Use filtros para reduzir o volume.

- Legalidade: Certifique-se de ter permissão para monitorar redes Wi-Fi, especialmente em ambientes públicos ou corporativos. A captura de tráfego sem consentimento pode ter implicações legais.

- Interferência: A própria atividade de captura pode, em alguns casos, adicionar uma pequena quantidade de ruído ao ambiente de RF.

Alternativas e Ferramentas Complementares

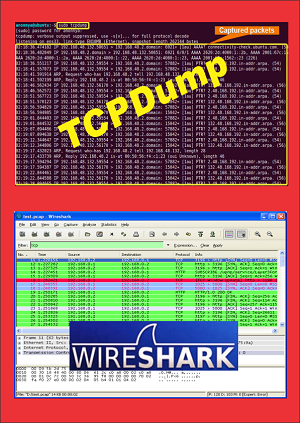

- Wireshark: A ferramenta gráfica mais popular para análise de pacotes. Pode importar arquivos .pcap gerados pelo TCPDump e oferece recursos avançados de filtragem, visualização e descriptografia .

- Aircrack-ng: Um conjunto de ferramentas para auditoria de segurança de redes sem fio, incluindo airmon-ng (para modo monitor), airodump-ng (para captura de pacotes e beacons) e aircrack-ng (para quebra de senhas) .

- Kismet: Um sniffer de rede sem fio, detector de intrusão e sistema de detecção de APs rogue. Ele pode operar em modo monitor e registrar pacotes em formato compatível com Wireshark.

Conclusão

O TCPDump, quando utilizado em conjunto com o modo monitor da interface Wi-Fi, oferece uma ferramenta poderosa para profissionais de rede que desejam mergulhar fundo no tráfego sem fio. Embora a captura e análise de pacotes Wi-Fi apresentem desafios adicionais em comparação com redes cabeadas, a capacidade de observar o fluxo de dados, identificar problemas de comunicação, diagnosticar falhas e analisar padrões de tráfego é inestimável. Ao dominar o TCPDump e suas ferramentas complementares, você ganha uma visão sem precedentes sobre o funcionamento interno de sua rede Wi-Fi, transformando o invisível em compreensível e capacitando-o a construir e manter redes sem fio mais robustas, seguras e eficientes. É uma janela para o tráfego que viaja pelo ar, revelando os segredos dos pacotes e aprimorando sua capacidade de gerenciamento de rede.

Para conhecer mais sobre Wi-Fi e nossos ACCESS POINT PROFISSIONAIS, visite nosso site

https://atsitecnologia.com/

Modelos Geração 6